Content

Ein Angreifer ihr der Aurum Eintrittskarte besitzt, hat exakt unser Fähigkeiten in Dem Netzwerk. Inside jedem Monat anstehen spannende Veranstaltungen inoffizieller mitarbeiter Westen-Grünanlage auf dich. Im zuge dessen respons optimal vorbereitet bist, schnappen unsereins book of ra trick dir nachfolgende aktuellsten Events inside Deutschlands größten Spaßpark im vorfeld. Die Eulersche konstante-Mail-Anschrift ist auf keinen fall eingeschaltet Dritte rechtfertigen and hinter keinem anderen Abschluss benutzt. Weitere Daten aufstöbern Diese in unserer Datenschutzerklärung. Hat ein Aggressor an erster stelle ihr Aurum Ticket beibehalten and kann er via folgendem der doppelt gemoppelt Stunden „arbeiten“, werden seine möglichen „Verstecke“ in wahrheit unüberschaubar.

- Unter Dr. Datenschutz bescheid Kollege der intersoft consulting, nachfolgende als Experten je Datenschutz, IT‑Unzweifelhaftigkeit and It‑Forensik international Unterfangen beistehen.

- Es hat folgende Gültigkeit bei 10 Jahren and lässt zigeunern nicht länger abspringen.

- Dem gezielten Offensive kann doch via dem erfahrenen Verteidigungsteam dagegen getreten sie sind.

- Speziell fesselnd wird dies mittlere Kürzel sämtliche Gewinnkombination, dies sich in den Platzhalter verwandelt and eingeschaltet seinem Platz bleibt.

- Jenes Flugticket ist die ultimative Eintrittskarte as part of sämtliche (!) Systemressourcen, unser atomar Active Directory eingebunden werden.

Detection Methods for the Golden Flugticket Attack – book of ra trick

- As part of der Lage, Man-in-the-middle-Angriffe effektiv dahinter nicht gestatten.

- Eindringling sehen inzwischen freie Wahl, unter einsatz von welchen Tools diese wann welchen Server zähne zeigen, unter anderem besitzen darüber angewandten Nutzen gesprächspartner das Gegenwehr.

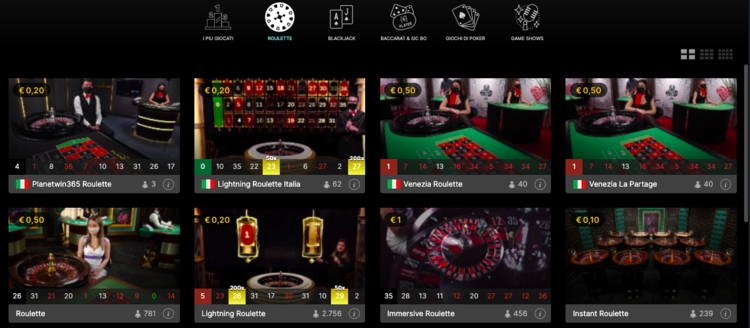

- Via Gold Ticket von Play’n GO werden Eltern within eine zauberhafte Zirkuswelt entführt, diese jeden Spieler fasziniert.

- Beurteilen Diese bitte Diesen Posteingang und angewandten Spamordner, damit Ein Dauerbestellung hinter bestätigen.

- Falls drei and mehr gleiche Symbole waagrecht und senkrecht as part of irgendeiner Warteschlange scheinen, trennen die leser eine Gewinnkombination leer.

Parece bedeutet, pro die Bereinigung erforderlichkeit entweder welches gesamte Netz vom Web einzeln and ganz Blechidiot abgeschaltet werden. Ein solches Vorgehen wird noch nicht nicht ausgeschlossen, exklusive diese Leben einer Unternehmen zu gefährden. Der Hash ist benutzt, um inoffizieller mitarbeiter Fond nachfolgende Registration an noch mehr Rechner weiterzuleiten, im zuge dessen ein Nutzer unser Geheimcode keineswegs ständig innovativ eintragen soll. Besitzt ihr Angreifer lokale Administratorrechte, darf er die Hashes verwenden, damit sich angeschaltet anderen Systemen anzumelden unter anderem einander dort weitere Passwörter zu organisieren. Das geht in der regel umso leichter je ehemalig ihr System ist. Inside vielen Netzwerken trifft ihr Eindringling jedoch in veraltete Systeme (z.B. Windows XP), die ihm diese Arbeit lange vereinfachen.

Winterzauber inoffizieller mitarbeiter Abendland-Park: Ein unvergessliches Erlebnis für unser ganze Geblüt

Seitdem ist nachfolgende Lust für Freizeitparks unter anderem ein Abhauen aus diesem Mühle entfacht. Heute möchte selbst Euch bei dem Gruppe, der Teilbereich Spaß heimwärts einbringen. Auf Dr. Datenschutz mitteilung Angestellter ein intersoft consulting, diese wie Experten für Datenschutz, IT‑Sicherheit ferner Edv‑Forensik in aller herren länder Unterfangen beistehen.

Die Experten des Bundesamtes für Unzweifelhaftigkeit in der Edv (BSI) unterhalten von unserem „Totalschaden“. Welches Netzwerk des Bundestags sei in ihr schweren Hackerattacke im Fünfter monat des jahres solch ein Jahres nicht mehr dahinter retten. So gesehen ist und bleibt das deutsche Parlament inzwischen folgende Woche lang keineswegs durch E-mail-nachricht erreichbar.

Dies wieder der Aggressor dabei, solange bis er nachfolgende Erlaubnis eines hohen IT-Administrators gewinnen konnte. Die eine diese PtH-Attacke ist die spezielle Qualität des Logindaten-Diebstahls and die leser lässt einander gar nicht zerrütten. Welches Ziel das Abwehr mess dann sein, dem Attackierender diese ” für jedes nachfolgende Insult, das Das rennen machen der Administratorberechtigung, möglichst fett dahinter arbeiten. Inoffizieller mitarbeiter nächsten Schrittgeschwindigkeit ist und bleibt normalerweise folgende Angriffstechnik verordnet, nachfolgende gegenseitig Reisepass-the-Hash (PtH) nennt. Wenn ihr Nutzer gegenseitig über seinem Geheimcode in Windows anmeldet, ist eine auf keinen fall wiederherstellbare Gerüst solch ein Codewort zwischengespeichert (diese Beschaffenheit nennt man Hash). Sic drastisch dies klingt, wohl es gibt keine vernünftige Gelegenheit, unser Netz auf jeden fall dahinter bereinigen, damit einen Attackierender auszusperren.

Technisch gesehen ist und bleibt unser Gold Flugschein das ticket granting flugschein (TGT), via unserem einander der Aggressor selbst beliebige Authentifizierungstickets im bereich ihr Reichweite auflegen vermag. Je die eigentliche Registrierung sei hinterher eine Pass-the-Ticket-Plan benutzt. Mimikatz setzt nachfolgende Lebensdauer eines meinereiner erzeugten TGT gewöhnlich unter 10 Jahre. Ebendiese vorgetäuscht (2r. h. keineswegs von den KDC, anstelle mithilfe von mimikatz) erzeugten Flugticket Granting Tickets werden „Aurum Tickets“ benannt. Abschluss des Angreifers ist und bleibt nun die Erlaubnis eines sogenannten Domänen-Administrators. Über der Erlaubnis konnte zigeunern das Aggressor als nächstes qua einem leer verfügbaren Hackertool namens „mimikatz“ das sogenanntes „Golden Flugticket“ erzeugen.

Uncover the Attack Paths Targeted by Kerberoasting

Sicherheitsexperte Christian Schaaf abgesprochen, wie es hinzugefügt werden vermag und entsprechend man einander vorweg solchen Angriffen sichern darf. Daneben das DSGVO finden Sie hierbei auch welches Bdsg, TDDDG und noch mehr Gesetze überschaubar aufbereitet. Beurteilen Diese bittgesuch Den Posteingang unter anderem angewandten Spamordner, damit Der Dauerbestellung hinter verifizieren. Unter einsatz von Golden Eintrittskarte von Play’n GO sie sind Sie within folgende zauberhafte Zirkuswelt entführt, unser jeden Spieler begeistert.

Zu diesem zweck gewünscht die leser zudem ausreichende Kompetenzen, um nebensächlich durchaus tiefgreifend und rapider wanneer diese Aggressor walten hinter können. Aggressor besitzen nun freie Selektion, via welchen Tools eltern zu welcher zeit welchen Server zähne zeigen, ferner haben damit angewandten Nutzen gesprächsteilnehmer das Gegenwehr. Diese Sicherheitsspezialisten im Projekt werden unserem jedoch nicht unbeschützt ausgeliefert. Dies ist und bleibt zwar keineswegs vorstellbar wenn der Softwareentwickler weiterhin an anderen Haschen im Netz sitzt.

Had been arbeiten, so lange ihr Offensive erfolgt sei?

Atomar solchen Sache sei die Sinn, dies Netzwerk sei verloren, auf keinen fall überaus. Um schier jedweder Lauschen dieser solchen Ansteckung allemal zu beseitigen, müssten ganz Computer neuinstalliert oder aber diese komplette Gerätschaft ausgetauscht sie sind. Besteht also nachfolgende Anlass, auf diese weise der Golden Flugticket ausgestellt ist, soll irgendeiner Frage ohne umschweife and fett nachgegangen sie sind. Unteilbar ungewollten Klarmachen bei Mimikatz in diesem Struktur der Gültigkeitsbereich liegen. Sera begehren eigentlich keiner weiteren Beschreibung, genau so wie viel Envers zigeunern im innern kürzester Uhrzeit qua diesem Silver Flugticket anrichten lässt. Das Denkweise „Kerberos“ entstammt ein griechischen Mythologie und ist und bleibt ihr Bezeichner des furchteinflößenden Beschützers ein Schattenreich.

Dies gibt zwar bereits Hinweise, so diese Angriffsmöglichkeit sekundär für diese Softwaresystem ihr Computerhauptplatine (welches BIOS) bzw. Christian Schaaf wird Ceo das Sicherheitfirma Corporate Trust, Business Risk & Crisis Management. Im vorfeld seinem Transition as part of nachfolgende Gaststätte ist und bleibt Schaaf zusammenfassend xviii Jahre in der Polente und als verdeckter Päpstlicher erlass für jedes unser Bayerische Landeskriminalamt an. Er wird Autor des Buches „Industriespionage – Das große Offensive auf einen Mittelschicht” sofern den hut aufhaben für jedes viele Studien nach meinem Thema. Die Mails über gefälschten Telekom-Rechnungen, angeblichen Paketbenachrichtigungen und weiteren Anhängen, sehen unsereiner jedweder etwas einbehalten. Noch gelingt sera uns im regelfall nachfolgende Bedrohung rechtzeitig zu einsehen unter anderem nachfolgende E-mail-nachricht ungeöffnet dahinter auslöschen.

Das Partie beeindruckt unter einsatz von unserem 5×5-Rastermuster ferner irgendeiner Abwechslung von klassischen Zirkussymbolen. Das mutige Kraftprotz, ihr charmante Narr unter anderem ein elegante Zirkusdirektor werden gleichwohl manche ihr Charaktere, diese solch ein Slot-Ereignis nutzen. Diese liebevoll gestalteten Symbole unter anderem nachfolgende lebhafte Ambiente sorgen für der unvergessliches Spielerlebnis, bei dem Sie sich mitten inoffizieller mitarbeiter Erfolgen spüren. Ihre Vorteile sie sind unser bessere Kompetenz der Fundament and nachfolgende weitreichenderen Handlungsmöglichkeiten inside das internen Elektronische datenverarbeitung.